V éře cloudových technologií a virtualizace sítí se VXLAN (Virtual Extensible LAN) stala základní technologií pro budování škálovatelných a flexibilních překryvných sítí. Srdcem architektury VXLAN leží VTEP (VXLAN Tunnel Endpoint), klíčová komponenta, která umožňuje bezproblémový přenos provozu vrstvy 2 přes sítě vrstvy 3. Vzhledem k tomu, že síťový provoz se s různými protokoly zapouzdření stává stále složitějším, stala se role síťových brokerů paketů (NPB) s funkcemi odstraňování zapouzdření tunelů nepostradatelnou pro optimalizaci operací VTEP. Tento blog zkoumá základy VTEP a jeho vztah k VXLAN a poté se ponořuje do toho, jak funkce odstraňování zapouzdření tunelů u NPB zvyšuje výkon VTEP a viditelnost sítě.

Pochopení VTEP a jeho vztahu s VXLAN

Nejprve si objasněme základní pojmy: VTEP, zkratka pro VXLAN Tunnel Endpoint (koncový bod tunelu VXLAN), je síťová entita zodpovědná za zapouzdření a dezapouzdření paketů VXLAN v překryvné síti VXLAN. Slouží jako počáteční a koncový bod tunelů VXLAN a funguje jako „brána“, která propojuje virtuální překryvnou síť a fyzickou podkladovou síť. VTEP lze implementovat jako fyzická zařízení (například přepínače nebo routery s podporou VXLAN) nebo softwarové entity (například virtuální přepínače, kontejnerové hostitele nebo proxy servery na virtuálních počítačích).

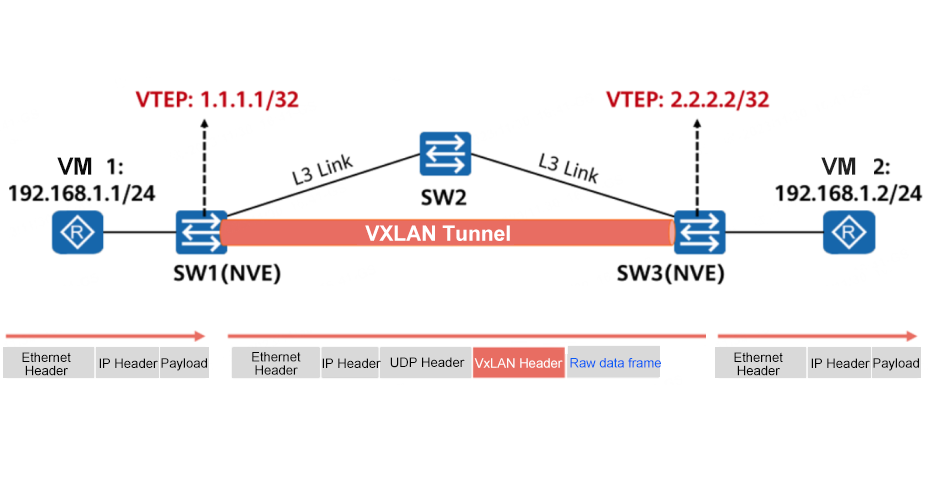

Vztah mezi VTEP a VXLAN je ze své podstaty symbiotický – VXLAN se pro realizaci své základní funkcionality spoléhá na VTEP, zatímco VTEP existují výhradně pro podporu operací VXLAN. Hlavní hodnotou VXLAN je vytvoření virtuální sítě vrstvy 2 nad sítí IP vrstvy 3 prostřednictvím zapouzdření MAC-in-UDP, čímž překonává omezení škálovatelnosti tradičních VLAN (které podporují pouze 4096 VLAN ID) s 24bitovým identifikátorem sítě VXLAN (VNI), který umožňuje až 16 milionů virtuálních sítí. VTEP to umožňují takto: Když virtuální stroj (VM) odesílá provoz, lokální VTEP zapouzdří původní ethernetový rámec vrstvy 2 přidáním záhlaví VXLAN (obsahující VNI), záhlaví UDP (ve výchozím nastavení s použitím portu 4789), vnější záhlaví IP (se zdrojovou IP adresou VTEP a cílovou IP adresou VTEP) a vnější záhlaví Ethernetu. Zapouzdřený paket je poté přenesen přes podkladovou síť vrstvy 3 do cílového VTEP, který paket dekapsuluje odstraněním všech vnějších záhlaví, obnoví původní ethernetový rámec a na základě VNI jej přepošle cílovému virtuálnímu počítači.

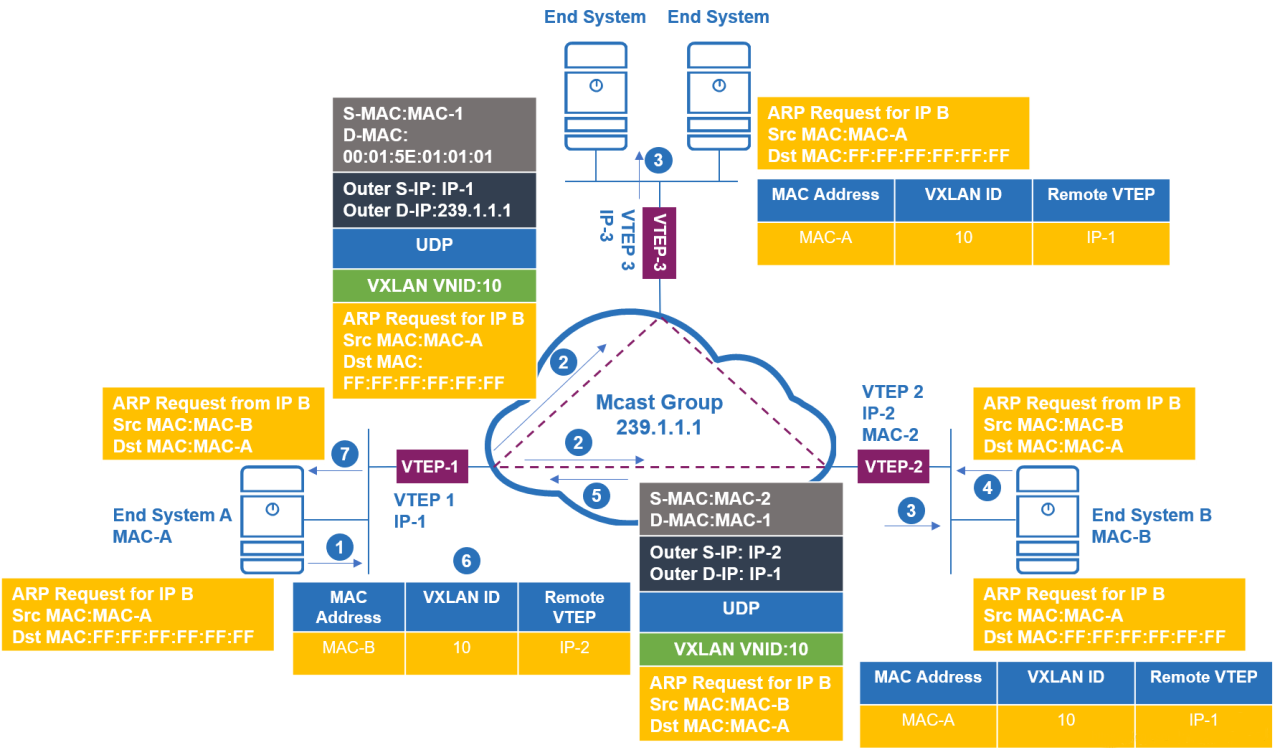

VTEP navíc zpracovávají kritické úkoly, jako je učení MAC adres (dynamické mapování MAC adres lokálních a vzdálených hostitelů na IP adresy VTEP) a zpracování provozu Broadcast, Unknown Unicast a Multicast (BUM) – buď prostřednictvím skupin multicast, nebo replikace headendu v režimu pouze unicast. V podstatě jsou VTEP stavebními kameny, které umožňují virtualizaci sítě VXLAN a izolaci více klientů.

Výzva zapouzdřeného provozu pro VTEP

V moderních datových centrech je provoz VTEP zřídka omezen pouze na zapouzdření VXLAN. Provoz procházející VTEP často nese kromě VXLAN více vrstev zapouzdřovacích hlaviček, včetně VLAN, GRE, GTP, MPLS nebo IPIP. Tato složitost zapouzdření představuje značné výzvy pro provoz VTEP a následné monitorování, analýzu a vynucování zabezpečení sítě:

○ - Snížená viditelnostVětšina nástrojů pro monitorování a zabezpečení sítě (jako jsou IDS/IPS, analyzátory toku a sniffery paketů) je navržena pro zpracování nativního provozu vrstvy 2/vrstvy 3. Zapouzdřené hlavičky zakrývají původní datové zatížení, což těmto nástrojům znemožňuje přesně analyzovat obsah provozu nebo detekovat anomálie.

○ - Zvýšené režijní náklady na zpracováníSamotné VTEP musí vynakládat dodatečné výpočetní prostředky na zpracování vícevrstvých zapouzdřených paketů, zejména v prostředích s vysokým provozem. To může vést ke zvýšené latenci, snížené propustnosti a potenciálním problémům s výkonem.

○ - Problémy s interoperabilitouRůzné segmenty sítě nebo prostředí s více dodavateli mohou používat různé protokoly zapouzdření. Bez správného odstraňování záhlaví se může stát, že provoz při průchodu přes VTEP nebude správně přeposílán nebo zpracován, což povede k problémům s interoperabilitou.

Jak odstraňování zapouzdření tunelů v NPB posiluje VTEP

Síťové paketové brokery (NPB) Mylinking™ s funkcí odstraňování zapouzdření tunelů řeší tyto problémy tím, že fungují jako „předprocesor provozu“ pro VTEP. NPB mohou odstraňovat různé zapouzdřovací hlavičky (včetně VXLAN, VLAN, GRE, GTP, MPLS a IPIP) z původních datových paketů před přesměrováním provozu do VTEP nebo monitorovacích/bezpečnostních nástrojů. Tato funkce přináší tři klíčové výhody pro provoz VTEP:

1. Zlepšená viditelnost a zabezpečení sítě

Odstraněním zapouzdřovacích hlaviček NPB zpřístupňují původní datové zatížení paketů, což umožňuje monitorovacím a bezpečnostním nástrojům „vidět“ skutečný obsah provozu. Například když je provoz VTEP přeposílán do IDS/IPS, NPB nejprve odstraní hlavičky VXLAN a MPLS, což umožňuje IDS/IPS detekovat škodlivou aktivitu (jako je malware nebo pokusy o neoprávněný přístup) v původním rámci. To je obzvláště důležité v prostředích s více klienty, kde VTEP zpracovávají provoz od více klientů – NPB zajišťují, že bezpečnostní nástroje mohou kontrolovat provoz specifický pro klienty, aniž by jim bránilo zapouzdření.

NPB navíc mohou selektivně odstraňovat hlavičky na základě typů provozu nebo VNI, což poskytuje detailní přehled o konkrétních virtuálních sítích. To pomáhá správcům sítě řešit problémy (jako je ztráta paketů nebo latence) tím, že umožňuje přesnou analýzu provozu v jednotlivých segmentech VXLAN.

2. Optimalizovaný výkon VTEP

NPB odlehčují VTEP od úlohy odstraňování hlaviček, čímž snižují režijní náklady na zpracování v zařízeních VTEP. Místo toho, aby VTEP vynakládaly prostředky CPU na odstraňování více vrstev hlaviček (např. VLAN + GRE + VXLAN), NPB se postarají o tento krok předzpracování, což umožňuje VTEP soustředit se na jejich hlavní povinnosti: zapouzdření/dekapsulaci paketů VXLAN a správu tunelů. To má za následek nižší latenci, vyšší propustnost a zlepšený celkový výkon překryvné sítě VXLAN – zejména ve virtualizačních prostředích s vysokou hustotou s tisíci virtuálních počítačů a vysokým provozním zatížením.

Například v datovém centru s NPB a přepínači fungujícími jako VTEP může NPB (například Mylinking™ Network Packet Brokers) oddělit hlavičky VLAN a MPLS od příchozího provozu ještě předtím, než dosáhne VTEP. To snižuje počet operací zpracování hlaviček, které musí VTEP provádět, a umožňuje jim zpracovávat více souběžných tunelů a toků provozu.

3. Vylepšená interoperabilita napříč heterogenními sítěmi

V sítích s více dodavateli nebo více segmenty mohou různé části infrastruktury používat různé protokoly zapouzdření. Například provoz ze vzdáleného datového centra může dorazit do lokálního VTEP se zapouzdřením GRE, zatímco lokální provoz používá VXLAN. NPB může tyto různé hlavičky (GRE, VXLAN, IPIP atd.) oddělit a přeposílat konzistentní, nativní proud provozu do VTEP, čímž eliminuje problémy s interoperabilitou. To je obzvláště cenné v hybridních cloudových prostředích, kde je třeba provoz z veřejných cloudových služeb (často používajících zapouzdření GTP nebo IPIP) integrovat s místními sítěmi VXLAN prostřednictvím VTEP.

Kromě toho mohou NPB přeposílat odebrané hlavičky jako metadata monitorovacím nástrojům, což zajišťuje, že administrátoři si zachovají kontext o původním zapouzdření (například VNI nebo MPLS label) a zároveň umožňují analýzu nativního datového zatížení. Tato rovnováha mezi odebráním hlaviček a zachováním kontextu je klíčem k efektivní správě sítě.

Jak implementovat funkci odstraňování tunelových pouzder ve VTEP?

Odstraňování zapouzdření tunelů ve VTEP lze implementovat pomocí hardwarové konfigurace, softwarově definovaných politik a synergie s řadiči SDN, přičemž základní logika se zaměřuje na identifikaci záhlaví tunelů → provádění akcí odstraňování → přeposílání původních datových částí. Konkrétní metody implementace se mírně liší v závislosti na typech VTEP (fyzických/softwarových) a klíčové přístupy jsou následující:

Nyní mluvíme o implementaci na fyzických VTEP (např.Zprostředkovatelé síťových paketů Mylinking™ s podporou VXLAN) zde.

Fyzické VTEP (jako například Mylinking™ VXLAN-compable Network Packet Brokers) se spoléhají na hardwarové čipy a specializované konfigurační příkazy k dosažení efektivního odstraňování zapouzdření, což je vhodné pro scénáře datových center s vysokým provozem:

Porovnávání zapouzdření na základě rozhraní: Vytvořte dílčí rozhraní na fyzických přístupových portech VTEP a nakonfigurujte typy zapouzdření tak, aby odpovídaly a odstraňovaly specifické záhlaví tunelu. Například na zprostředkovatelích síťových paketů Mylinking™ s podporou VXLAN nakonfigurujte dílčí rozhraní vrstvy 2 tak, aby rozpoznávala tagy VLAN 802.1Q nebo neoznačené rámce a odstraňovala záhlaví VLAN před přesměrováním provozu do tunelu VXLAN. Pro provoz zapouzdřený pomocí GRE/MPLS povolte na dílčím rozhraní odpovídající analýzu protokolu pro odstranění vnějších záhlaví.

Odstraňování záhlaví na základě zásad: Použijte ACL (Access Control List) nebo zásady provozu k definování pravidel pro shodu (např. odpovídající UDP port 4789 pro VXLAN, typ protokolu 47 pro GRE) a akcí odstraňování vazby. Když provoz odpovídá pravidlům, hardwarový čip VTEP automaticky odstraní zadané záhlaví tunelu (vnější záhlaví VXLAN/UDP/IP, štítky MPLS atd.) a přepošle původní datovou část vrstvy 2.

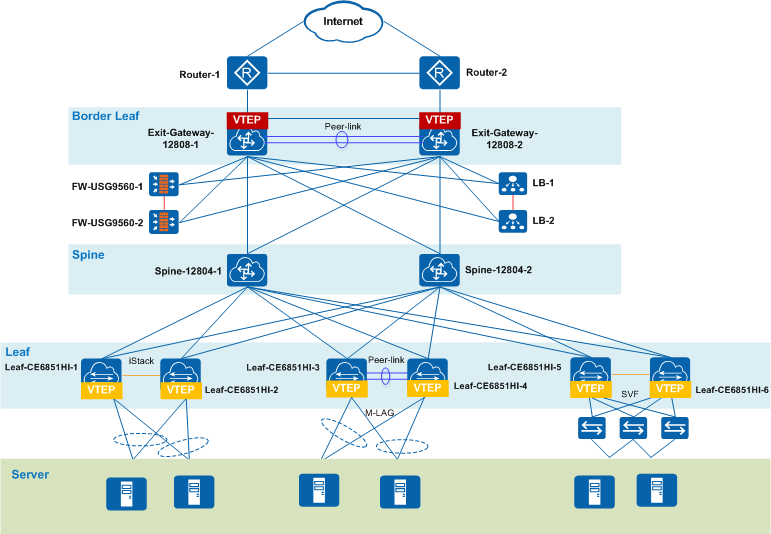

Synergie distribuovaných bran: V architekturách Spine-Leaf VXLAN mohou fyzické uzly VTEP (uzly Leaf) spolupracovat s branami Layer 3 a dokončit vícevrstvé odstraňování. Například poté, co uzly Spine přepošlou provoz VXLAN zapouzdřený MPLS do uzlů VTEP Leaf, uzly VTEP nejprve odstraní štítky MPLS a poté provedou dekapsulaci VXLAN.

Potřebujete příklad konfigurace pro zařízení VTEP od konkrétního dodavatele (napříkladZprostředkovatelé síťových paketů Mylinking™ s podporou VXLAN) implementovat odstraňování zapouzdření tunelu?

Praktický aplikační scénář

Představte si velké podnikové datové centrum, které nasazovalo překryvnou síť VXLAN s přepínači (např. Mylinking™) jako VTEP, což podporuje více virtuálních počítačů klientů. Datové centrum používá MPLS pro přenos provozu mezi hlavními přepínači a VXLAN pro komunikaci mezi virtuálními počítači. Vzdálené pobočky navíc odesílají provoz do datového centra přes tunely GRE. Pro zajištění bezpečnosti a viditelnosti podnik nasazoval mezi hlavní sítí a VTEP síť NPB s technologií Tunnel Encapsulation Stripping.

Když provoz dorazí do datového centra:

(1) NPB nejprve oddělí záhlaví MPLS od provozu přicházejícího z jádrové sítě a záhlaví GRE od provozu poboček.

(2) U provozu VXLAN mezi VTEP může NPB při přesměrování provozu do monitorovacích nástrojů odstraňovat vnější záhlaví VXLAN, což nástrojům umožňuje kontrolovat původní provoz virtuálního stroje.

(3) NPB přeposílá předzpracovaný (odebraný) provoz do VTEP, které potřebují zpracovávat pouze zapouzdření/dekapsulaci VXLAN pro nativní datovou část. Toto nastavení snižuje zátěž VTEP, umožňuje komplexní analýzu provozu a zajišťuje bezproblémovou interoperabilitu mezi segmenty MPLS, GRE a VXLAN.

Záhlaví VTEP jsou páteří sítí VXLAN a umožňují škálovatelnou virtualizaci a komunikaci s více klienty. Rostoucí složitost zapouzdřeného provozu v moderních sítích však představuje značné výzvy pro výkon VTEP a viditelnost sítě. Zprostředkovatelé síťových paketů s funkcí odstraňování zapouzdření tunelů tyto výzvy řeší předzpracováním provozu a odstraňováním různých záhlaví (VXLAN, VLAN, GRE, GTP, MPLS, IPIP) předtím, než se dostane k záhlavím VTEP nebo monitorovacím nástrojům. To nejen optimalizuje výkon VTEP snížením režijních nákladů na zpracování, ale také zlepšuje viditelnost sítě, posiluje zabezpečení a zlepšuje interoperabilitu napříč heterogenními prostředími.

Vzhledem k tomu, že organizace nadále zavádějí cloudově nativní architektury a hybridní cloudová nasazení, bude synergie mezi NPB a VTEP stále důležitější. Využitím funkce odstraňování zapouzdření tunelů u NPB mohou správci sítě uvolnit plný potenciál sítí VXLAN a zajistit, aby byly efektivní, bezpečné a přizpůsobivé vyvíjejícím se obchodním potřebám.

Čas zveřejnění: 9. ledna 2026