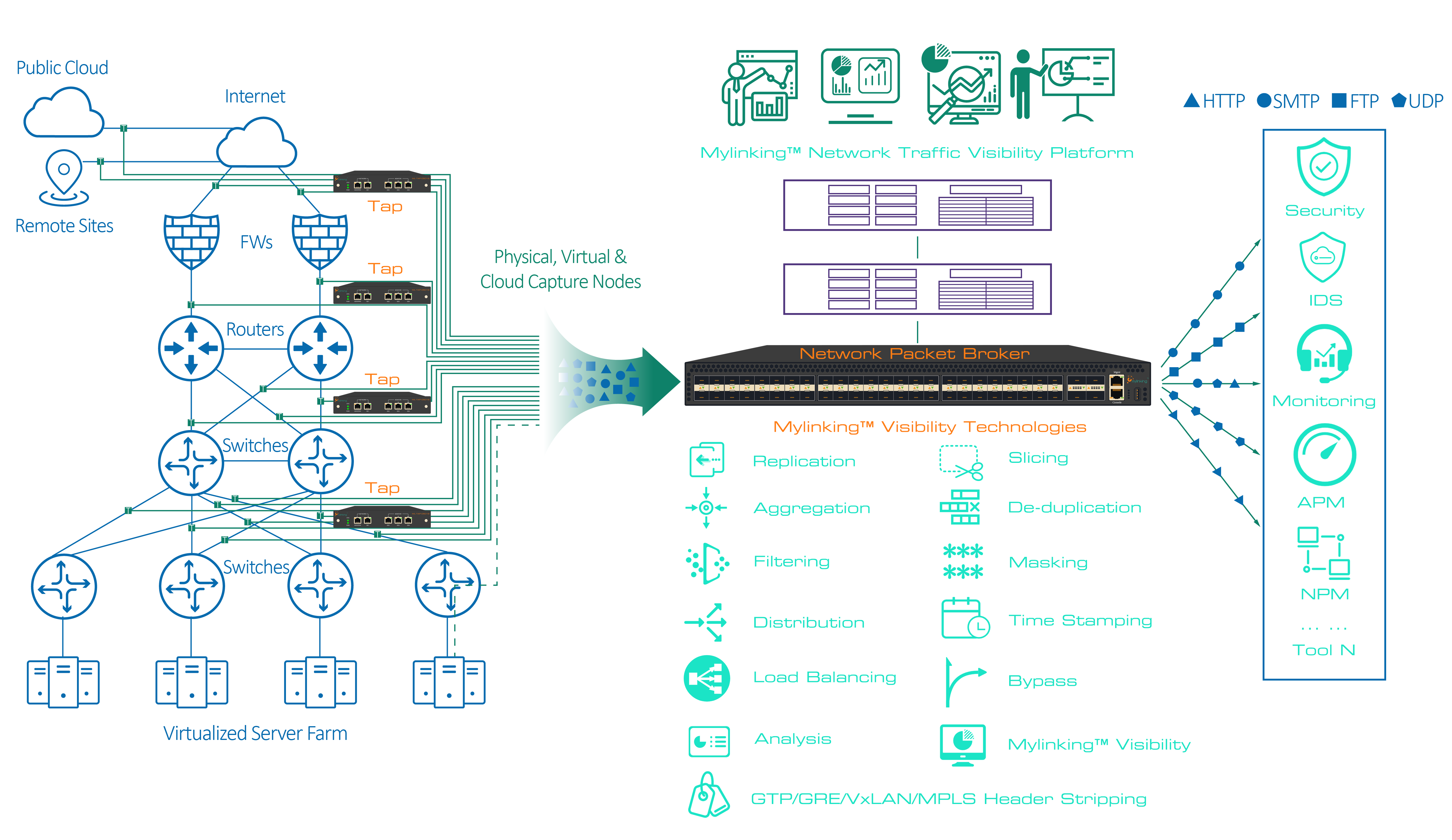

V dnešním komplexním, vysokorychlostním a často šifrovaném síťovém prostředí je dosažení komplexní viditelnosti zásadní pro zabezpečení, monitorování výkonu a dodržování předpisů.Zprostředkovatelé síťových paketů (NPB)se vyvinuly z jednoduchých agregátorů TAP v sofistikované, inteligentní platformy, které jsou nezbytné pro řízení záplavy provozních dat a zajištění efektivního fungování monitorovacích a bezpečnostních nástrojů. Zde je podrobný pohled na jejich klíčové aplikační scénáře a řešení:

Řešení klíčového problému NPB:

Moderní sítě generují obrovské objemy provozu. Propojení kritických bezpečnostních a monitorovacích nástrojů (IDS/IPS, NPM/APM, DLP, forenzní analýzy) přímo se síťovými linkami (prostřednictvím portů SPAN nebo TAP) je neefektivní a často neproveditelné z důvodu:

1. Přetížení nástrojů: Nástroje jsou zahlceny irelevantním provozem, zanechávají pakety a přehlížejí hrozby.

2. Neefektivita nástrojů: Nástroje plýtvají zdroji zpracováním duplicitních nebo nepotřebných dat.

3. Složitá topologie: Distribuované sítě (datová centra, cloud, pobočky) ztěžují centralizované monitorování.

4. Slepá místa šifrování: Nástroje nemohou kontrolovat šifrovaný provoz (SSL/TLS) bez dešifrování.

5. Omezené zdroje SPAN: Porty SPAN spotřebovávají zdroje přepínačů a často nedokážou zpracovat provoz s plnou linkovou rychlostí.

Řešení NPB: Inteligentní zprostředkování provozu

NPB se nacházejí mezi síťovými porty TAP/SPAN a monitorovacími/bezpečnostními nástroji. Fungují jako inteligentní „dopravní policisté“ a provádějí:

1. Agregace: Sloučení provozu z více odkazů (fyzických, virtuálních) do konsolidovaných kanálů.

2. Filtrování: Selektivně přesměrovávejte pouze relevantní provoz na konkrétní nástroje na základě kritérií (IP/MAC, VLAN, protokol, port, aplikace).

3. Vyvažování zátěže: Rovnoměrně rozdělte toky provozu mezi více instancí stejného nástroje (např. clusterované senzory IDS) pro škálovatelnost a odolnost.

4. Deduplikace: Eliminujte identické kopie paketů zachycených na redundantních linkách.

5. Dělení paketů: Zkrácení paketů (odebrání užitečného zatížení) při zachování hlaviček, čímž se snižuje šířka pásma pro nástroje, které potřebují pouze metadata.

6. Dešifrování SSL/TLS: Ukončení šifrovaných relací (pomocí klíčů), prezentace provozu v prostém textu inspekčním nástrojům a následné opětovné šifrování.

7. Replikace/Multicasting: Odesílání stejného datového proudu do více nástrojů současně.

8. Pokročilé zpracování: Extrakce metadat, generování toku dat, časové razítko, maskování citlivých dat (např. PII).

Zde se dozvíte více o tomto modelu:

Mylinking™ Network Packet Broker (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP a 1*40G/100G QSFP28, max. 320 Gb/s

Podrobné scénáře a řešení aplikací:

1. Zlepšení monitorování zabezpečení (IDS/IPS, NGFW, Threat Intel):

○ Scénář: Bezpečnostní nástroje jsou zahlceny vysokým objemem provozu východ-západ v datovém centru, což vede k zahazování paketů a přehlížení hrozeb laterálního pohybu. Šifrovaný provoz skrývá škodlivé datové zátěže.

○ Řešení NPB:Agregujte provoz z kritických linek v rámci řadiče dat (DC).

* Použijte podrobné filtry, které odesílají do IDS pouze podezřelé segmenty provozu (např. nestandardní porty, specifické podsítě).

* Vyrovnávání zátěže v rámci clusteru senzorů IDS.

* Provádějte dešifrování SSL/TLS a odesílejte provoz v nešifrovaném textu na platformu IDS/Threat Intel k hloubkové kontrole.

* Odstranění duplicitního provozu z redundantních cest.Výsledek:Vyšší míra detekce hrozeb, snížený počet falešně negativních výsledků, optimalizované využití zdrojů IDS.

2. Optimalizace monitorování výkonu (NPM/APM):

○ Scénář: Nástroje pro monitorování výkonu sítě (National Performance Monitoring) mají potíže s korelací dat ze stovek rozptýlených linek (WAN, pobočky, cloud). Úplné zachycení paketů pro APM je příliš nákladné a náročné na šířku pásma.

○ Řešení NPB:

* Agregace provozu z geograficky rozptýlených bodů TAP/SPAN do centralizované sítě NPB.

* Filtrovat provoz tak, aby se do nástrojů APM odesílaly pouze toky specifické pro danou aplikaci (např. VoIP, kritický SaaS).

* Pro nástroje NPM, které primárně potřebují data o načasování toku/transakcí (hlavičky), používejte krájení paketů, což drasticky snižuje spotřebu šířky pásma.

* Replikujte klíčové metriky výkonnosti do nástrojů NPM i APM.Výsledek:Holistický, korelovaný pohled na výkon, snížené náklady na nástroje, minimalizované režijní náklady na šířku pásma.

3. Viditelnost cloudu (veřejný/soukromý/hybridní):

○ Scénář: Nedostatek nativního přístupu TAP ve veřejných cloudech (AWS, Azure, GCP). Problémy se zachycováním a směrováním provozu virtuálních počítačů/kontejnerů do bezpečnostních a monitorovacích nástrojů.

○ Řešení NPB:

* Nasaďte virtuální NPB (vNPB) v cloudovém prostředí.

* vNPB využívají provoz virtuálních přepínačů (např. prostřednictvím ERSPAN, zrcadlení provozu VPC).

* Filtrování, agregace a vyvažování zátěže cloudového provozu východ-západ a sever-jih.

* Bezpečně tunelujte relevantní provoz zpět do fyzických NPB v místních podmínkách nebo do cloudových monitorovacích nástrojů.

* Integrace s cloudovými službami pro zajištění viditelnosti.Výsledek:Konzistentní monitorování zabezpečení a výkonu v hybridních prostředích, překonávání omezení viditelnosti cloudu.

4. Prevence ztráty dat (DLP) a dodržování předpisů:

○ Scénář: Nástroje DLP potřebují kontrolovat odchozí provoz a vyhledat citlivá data (PII, PCI), ale jsou zaplaveny irelevantním interním provozem. Dodržování předpisů vyžaduje monitorování specifických regulovaných datových toků.

○ Řešení NPB:

* Filtrovat provoz tak, aby se do DLP enginu odesílaly pouze odchozí toky (např. určené pro internet nebo konkrétní partnery).

* Použijte hloubkovou inspekci paketů (DPI) na NPB k identifikaci toků obsahujících regulované datové typy a jejich prioritizaci pro nástroj DLP.

* Maskování citlivých dat (např. čísel kreditních karet) v paketechpředodesílání do méně kritických monitorovacích nástrojů pro protokolování shody.Výsledek:Efektivnější provoz DLP, snížení počtu falešně pozitivních výsledků, zjednodušený audit shody s předpisy, posílená ochrana osobních údajů.

5. Síťová forenzní analýza a řešení problémů:

○ Scénář: Diagnostika komplexního problému s výkonem nebo narušení bezpečnosti vyžaduje úplné zachycení paketů (PCAP) z více bodů v průběhu času. Ruční spouštění zachycení je pomalé; ukládání všeho je nepraktické.

○ Řešení NPB:

* NPB mohou nepřetržitě ukládat provoz do vyrovnávací paměti (rychlostí linky).

* Nakonfigurujte spouštěče (např. specifický chybový stav, špičku provozu, upozornění na hrozbu) na NPB pro automatický zachycení relevantního provozu do připojeného zařízení pro zachycení paketů.

* Předfiltrujte provoz odesílaný do zařízení pro zachycení dat, aby se ukládaly pouze nezbytné údaje.

* Replikujte kritický datový tok do zařízení pro zachycení dat bez ovlivnění produkčních nástrojů.Výsledek:Rychlejší průměrná doba do řešení (MTTR) výpadků/narušení, cílené forenzní zachycení, snížené náklady na úložiště.

Úvahy o implementaci a řešení:

○Škálovatelnost: Vyberte NPB s dostatečnou hustotou portů a propustností (1/10/25/40/100GbE+) pro zpracování současného i budoucího provozu. Modulární šasi často poskytují nejlepší škálovatelnost. Virtuální NPB se v cloudu škálují elasticky.

○Odolnost: Implementujte redundantní NPB (páry HA) a redundantní cesty k nástrojům. Zajistěte synchronizaci stavů v nastaveních HA. Využijte vyvažování zátěže NPB pro odolnost nástrojů.

○Správa a automatizace: Centralizované konzole pro správu jsou klíčové. Hledejte API (RESTful, NETCONF/YANG) pro integraci s orchestračními platformami (Ansible, Puppet, Chef) a systémy SIEM/SOAR pro dynamické změny politik na základě upozornění.

○Zabezpečení: Zabezpečte rozhraní pro správu NPB. Přísně kontrolujte přístup. V případě dešifrování provozu zajistěte přísné zásady správy klíčů a zabezpečené kanály pro přenos klíčů. Zvažte maskování citlivých dat.

○Integrace nástrojů: Zajistěte, aby NPB podporovala požadovanou konektivitu nástrojů (fyzická/virtuální rozhraní, protokoly). Ověřte kompatibilitu se specifickými požadavky nástrojů.

Tak,Zprostředkovatelé síťových paketůjiž nejsou volitelným luxusem; jsou základními infrastrukturními komponentami pro dosažení efektivní viditelnosti sítě v moderní době. Díky inteligentní agregaci, filtrování, vyvažování zátěže a zpracování provozu posilují NPB bezpečnostní a monitorovací nástroje tak, aby fungovaly s maximální efektivitou a účinností. Boří bariéry viditelnosti, překonávají výzvy škálování a šifrování a v konečném důsledku poskytují přehlednost potřebnou k zabezpečení sítí, zajištění optimálního výkonu, splnění požadavků na dodržování předpisů a rychlé řešení problémů. Implementace robustní strategie NPB je klíčovým krokem k vybudování lépe sledovatelné, bezpečnější a odolnější sítě.

Čas zveřejnění: 7. července 2025